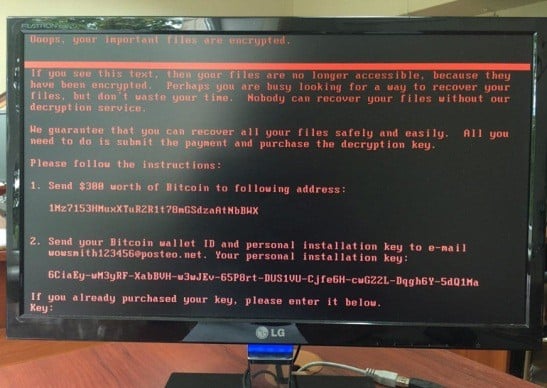

Казалось бы, уже все сто раз слышали о том, как защитить базу 1С от вирусов «шифровальщиков».

В сети опубликованы сотни, а то и тысячи статей по этому поводу.

Конечно, данная тема также подымается и на курсе: Администратор 1С!

Да вот только на практике картинка другая, увы, по-прежнему вижу, что многие компании до сих пор ровным счетом ничего не сделали для защиты от подобных атак.

Уязвимости как были, так и остались!

В связи, с чем решил еще раз поднять вопрос безопасности, напомнить о необходимости выполнить несколько простых шагов по защите ИТ инфраструктуры от таких угроз как WannaCry, Petya.A и других вирусов.

Итак, первое, что нужно сделать, так это установить все доступные обновления на клиентских ПК под управлением Windows и Windows server на серверах соответственно.

План минимум, ставим вот этот патч –

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Что позволит закрыть уязвимость ETERNALBLUE в SMB.

Собственно эту уязвимость (или как сейчас стало модно называть эксплойт) под названием

ETERNALBLUE и использовали создатели WannaCry и Petya.A.

А нашли они ее благодаря команде хакеров «The Shadow Brokers» которые в 2016

взломали информационные системы агентства национальной безопасности США (АНБ)

и опубликовали эти уязвимости в сеть. Странно, но если АНБ знали об этих «дырах», тогда почему не предпринимали никаких действий по защите пользователей, (сообща например, в компанию Microsoft).

Можно предположить что АНБ сами использовали для слежки например, кто знает )).

Так, это я немного отвлекся, продолжим работу:

Закрываем на «сетевом экране» порт 445 TCP (Именно его WannaCry сканировал, и если порт был открыт извне, тогда «начиналась работа» загружался шифровальщик и все что далее следовало).

Также очень рекомендую закрыть порты: 137, 138, 139. (Там где они не нужны).

Затем отключаем протокол SMB v1 на сервере.

Используем PowerShell.

Для этого выполним следующий командлет:

1 | Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 –Force |

Если по каким-то причинам нет возможности выполнить скрипт, тогда можно сделать это в реестре.

Находим ветку:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Запись реестра: SMB1

REG_DWORD: 0 = отключено

REG_DWORD: 1 = включено

По умолчанию: 1 = включено

Отключаем файловый доступ на клиентских компьютерах и серверах где он не нужен.

Например, на сервере где работает кластер серверов 1С, файловый доступ в большинстве случаев можно отключить, а по факту это можно сделать везде кроме «файлопомойки» какой ни-будь.

Очень рекомендую для «файлопомойки» использовать NAS или СХД на другой файловой системе (например NFS вместо CIFS), это улучшит защиту.

Теперь нужно защитить MBR от перезаписи.

В этом нам поможет программа MBR filter.

https://www.talosintelligence.com/mbrfilter

Вирусы любят ее изменять фактически все «шифровальщики» так и делают, изменяют или уничтожают главную загрузочную запись.

Обновление вирусных баз

Обязательно держим в актуальном состоянии наши антивирусы, это убережет вас от многих угроз.

Бэкапы:

Ваши резервные копии баз 1С, обязательно должны быть дополнительно скопированы на устройства, которые после создания резервной копии переходят в режим offline, другими словами они не должны быть доступны в Вашей локальной сети или извне.

Например, перед выполнением «бэкапа» NAS включается, а после выполнения выключается автоматически. Или еще проще – «копируем базу» на внешний HDD или флешку которую отсоединяем после создания.

Почта.

Многие атаки проводились не только путем сканирования извне открытых портов, но и по средствам простого почтового «фишинга» инфицируя ПК пользователей.

Очень рекомендую настроить защищенное SSL / TLS соединение к почтовому серверу.

Закрыть не защищенные порты:

POP3 = 110

SMTP = 25

IMAP = 143

Вместо их использовать, например SSL:

POP3 = 995

SMTP = 465

IMAP = 993

Это конечно не защитит от «фишинга» но многие «дыры» будут закрыты.

(Например личная почта пользователя, будет недоступна, если закрыть нужные порты).

Обучаем пользователей.

С пользователями также следует провести несколько мастер-классов.

Показать, что прежде чем кликать по ссылке в письме, нужно внимательно посмотреть на URL адрес, куда она ведет, кто это письмо отправил и так далее.

Прежде чем вбивать пароль на сайте, нужно также убедиться, что это не «фишинговый» сайт подделка.

Нужно быть крайне осторожным и со сторонним «софтом» (обновлениями), так как именно он может стать причиной заражения.

Пользователи обязательно должны быть задействованы в этом процессе так как, увы, зачастую именно они и являются тем «бэкдором» для вирусных атак.

Ну что ж, используйте эти советы и они помогут Вам защитить Вашу ИТ инфраструктуру от большинства вирусных угроз.

Если Вы хотите больше узнать о технической стороне 1С, тогда регистрируйтесь на первый бесплатный модуль курса: Администратор 1С >>>

А какие патчи ставить ставить мамонтам у которых пользователи работают на xp и сервера крутятся на win server 2003 ?

Да, выпустили и для XP и для 2003

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Спасибо.

А на мамонтах вообще не надо отключать обновление:

http://mnogabukaf.ru/обновление-windows-xp/

Все о технической стороне 1С можно узнать на курсе: (Сейчас со скидкой 35%).

administrator1c.kuharbogdan.com