И так мы с Вами уже разобрали базовую защиту 1С Предприятия в простом файловом варианте, когда с 1С работают, используя расшаренную папку.

Теперь в этой статье мы разберем способы защиты 1С Предприятия на сервере терминалов.

Конечно, данная тема также подымается и на курсе: Администратор 1С!

Пока все по инструкции для защиты файловых информационных баз.

Уже в следующей статье мы будем разбирать защиту 1С в клиент-серверном варианте.

А пока сделаю небольшую ремарку.

Уже переход на веб версию 1С, или переход на сервер терминалов даже в простом файловом варианте, повышает защиту информационной базы 1С, так как мы исключаем прямой доступ к «ИБ» пользователей и вредоносного «ПО».

Тем не менее, переход на веб открывает новую «дыру» в безопасности, ведь 1с становиться доступной любому пользователю, у которого есть подключение к сети интернет, собственно так происходит и с сервером терминалов.

Существуют различные способы по защите 1С Предприятия на сервере терминалов, например защита при помощи сертификатов SSL.

Защита при помощи VPN Virtual Private Network — виртуальная частная сеть, и другие.

Конечно, проще всего в обслуживании будет настройка VPN. Так Вам не придется постоянно думать о защите других служб и сервисов в вашей локальной сети, на каждую ставить сертификат, защищать по отдельности. Можно защитить все вместе создав VPN.

Если пока возможности поднять ,VPN у Вас нет, и SSL сертификаты не вариант, тогда используйте, следующие бесплатные советы.

Они помогут Вам хотя бы на базовом уровне защитить сервер терминалов.

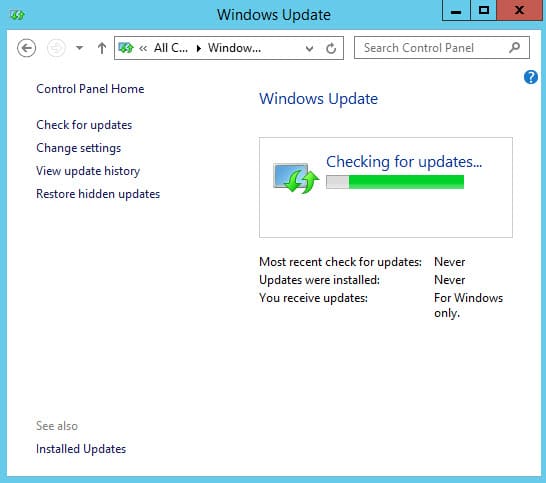

1. Центр обновления Windows.

Следите за обновлениями Windows, для этого будет достаточно включить утилиту: Центр обновления Windows. И все обновления будут устанавливаться на Ваш сервер автоматически.

Часто Microsoft выпускает обновления, которые закрывают различные «дыры» в безопасности.

Поэтому важно держать Windows в актуальном состоянии.

2. Смена стандартного порта для сервера терминалов.

По умолчанию для сервера терминалов Microsoft используется порт 3389.

Различное вредоносное «ПО» может пытаться подобрать пару логин пароль для подключения к вашему серверу по протоколу RDP, а заменив стандартный порт на другой, вы усложните задачу злоумышленнику или «брутфорс» программе.

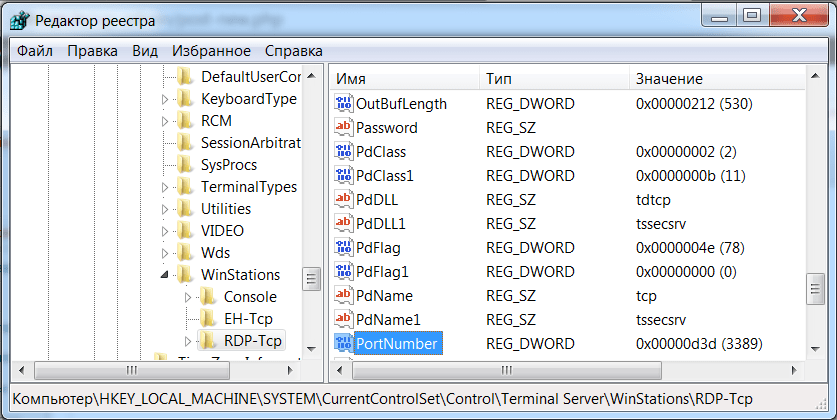

Для изменения RDP порта на WIndows нужно запустить редактор реестра.

Нажимаем Win+R и вводим в окне regedit, чтоб быстро добраться к редактору реестра.

В появившемся окне нужно найти раздел HKEY_LOCAL_MACHINE>SYSTEM>CurrentControlSet>Control>Terminal Server>WinStations>RDP-Tcp

Далее нужно найти ключ PortNumber.

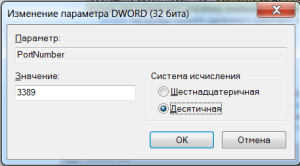

По умолчанию используется шестнадцатеричное значение 00000D3D — это соответствует десятичному 3389.

Измените, номер порта на необходимый для вас и сохраните. Для удобства изменения можно выбрать «Десятичное» и ввести нужный номер порта цифрой.

Затем нужно сохранить новый номер порта, и перезагрузить сервер.

Также не забудьте добавить правило на новый порт в брандмауэре.

3. Переименуйте стандартную учетную запись администратора.

Если учетная запись Администратора на сервере терминалов имеет стандартное имя Administrator, тогда ее следует изменить. Это позволит защитить сервер от «брутфорса».

lusrmgr.msc – команда, чтоб быстрее добраться к локальным учетным записям сервера.

Также советую изменить имена учетных записей созданных для пользователей терминала: User1, User2, Admin, Test и подобные очевидные.

Такие имена в первую очередь будут подбирать злоумышленники.

4. Пароли учетных записей пользователей терминала.

Для удобства и быстрого входа на терминал, пользователям, иногда создают слабые пароли, которые часто состоят из одних цифр, а это очень плохо.

Обязательно (как минимум) пароль пользователя должен состоять как из цифр, так и букв, минимум 7 символов. А еще лучше, если там будут символы или верхний и нижний регистр букв, как собственно и требует политика паролей по умолчанию на Windows server 2012.

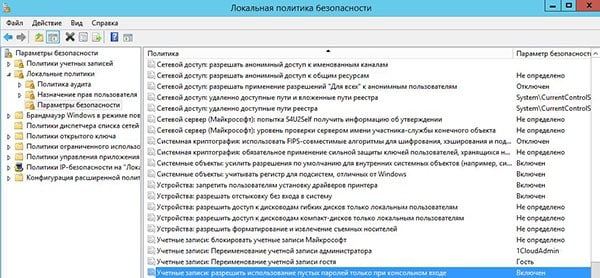

5. Блокируем подключения по RDP учётным записям с пустым паролем

Для блокировки подключений к удаленным рабочим столам пользователю, пароль для которого не указан, откройте утилиту «Computer Configuration» -> «Настройки Windows» -> «Настройки безопасности» -> «Локальные политики безопасности -> «Параметры безопасности» и включите (Enable) параметр «Учетные записи: Разрешить использование пустых паролей только при консольном входе(Accounts: Limit local account use of blank passwords to console logon only).

Помните! Не существует 100%-тной защиты. Поэтому ежедневный бэкап, это лучший способ защитить базу 1С.

Если Вы хотите больше узнать о технической стороне 1С, тогда регистрируйтесь на первый бесплатный модуль курса: Администратор 1С >>>